لپتاپهای جدید دل با ویژگی Dell Express Sign-in عرضه میشوند. این ویژگی با استفاده از حسگرهای جانبی به کاربر اجازه ورود (sign in) سریع را میدهد. این حسگرهای جانبی با استفاده از تکنولوژی Context Sensing اینتل (Intel) ساخته شدهاند (در مدل دوکارهی Latitude 7400 دل). همچنین تکنولوژی ExpressConnect استفادهشده در این لپتاپها بهصورت خودکار بهترین سیگنال وایفای (Wi-Fi) را پیدا کرده و نسبت به یک آنتن معمولی، تا ۴۰ درصد سریعتر اطلاعات را انتقال میدهد.

قابلیت دیگر نسل جدید لپتاپهای لتیتود اضافه شدن ویژگی ExpressCharge است. این ویژگی به لپتاپکمک میکند در عرض ۱۵ دقیقه تا ۳۵ درصد و در مدت یک ساعت تا ۸۰ درصد شارژ شود. هدف، افزایش بهرهوریکاربران بدون توجه به زمان، مکان یا نحوه کارشان است. دل همچنین راهی برای یکپارچهسازی سختافزار و نرمافزار پیشنهاد میکند که به بخش آیتی شرکتها جهت توسعه، مدیریت، ایمنسازی و پیشتیبانی از تجهیزات کمک میکند.

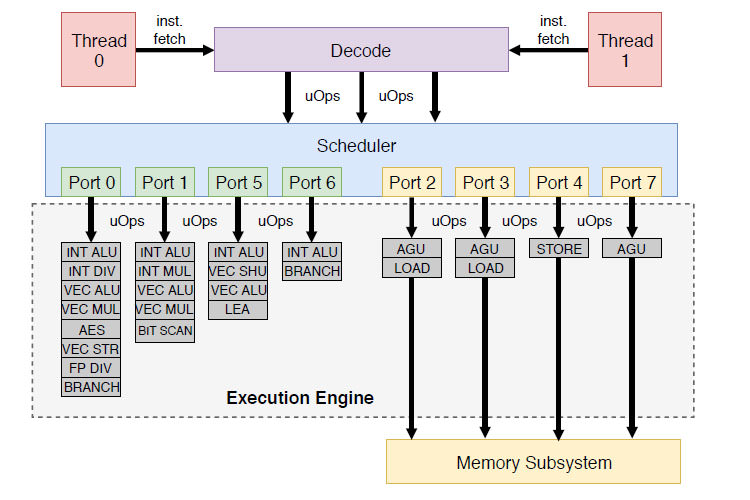

نسل جدید لتیتود از نسل هشتم پردازندههای اینتل استفاده میکنند و طراحی فشردهتر آنها، حملشان را راحتتر میکند.

براساس نظرسنجی اخیر Ipsos به سفارش دل، شاغلین تمام وقت بزرگسال، امکانات امنیتی داخلی را یکی از سه عامل مهم هنگام کار با رایانههای شخصی عنوان کردهاند. درواقع، نزدیکبه ۸۰ درصد از شرکتکنندگان در نظرسنجی معتقدند وجود امکانات امنیتی در داخل رایانههای مربوطبه شغلشان، به حفظ اطلاعات شرکتشان کمک میکند.

برای رفع این نگرانی، نوتبوکهای (notebooks) دل، لایههای جدیدی از امنیت در سطح سازمانی (enterprise-class) را برای کمک به یادآوری بیدردسر رمزهای عبور اضافه کرده و امکانی برای ورود امن (secure sign-on) و آنی ارائه میکنند. اکنون بسیاری از مدلهای لتیتود میتوانند به امکانات اعتبار سنجی مطمئن و زیستی، نظیر حسگر اثر انگشت که در دکمه پاور تعبیه میشود، و دوربینهای مادونقرمز متناسب با سیستم Windows Hello (سیستم احراز هویت ویندوز ۱۰) مجهز شوند.

همچنین بسیاری از سیستمها میتوانند به امکاناتی از قبیل، صفحهنمایش ایمن دل ( Dell SafeScreen)، شاترهای جدید حریم خصوصی دوربین و کارتخوان هوشمند (Smart Card Reader) متصل به FIPS 201 (فرایند استاندارد اطلاعات فدرال) یا کارتخوان هوشمند غیرمتصل به FIPS 201، همراهبا SafeID برای حفاظت از اعتبارنامههای کاربران، مجهز شوند.

لپتاپهای جدید همچنین از برنامه سودمند SafeBIOS دل که اخیرا منتشر شده است، پشتیبانی میکنند. این برنامه امکان بازبینی بیشتری از تغییرات بایوس (BIOS) را با تأیید یکپارچگی سیستمعامل، بهصورت ایمن در فضای ابری، به مشتری میدهد.

نسل دهم محصولات لتیتود برای فضای کاری یکپارچه تکنولوژی جدید دل (Dell Technologies UnifiedWorkspace) بهینه شدهاند. یک پایگاه جامع و هوشمند که تمام چرخه دوام سیستم مورد استفاده، از استقرار و پشتیبانی تا مدیریت و امنیت را برای بخش آیتی (IT) آسانتر میکند.

راحول تایکو (Rahul Tikoo)، نایب رئیس بخش محصولات قابل حمل دل، اظهار میکند:

نیازهای محاسباتی نیروی کار مدرن تغییر کرده است. آنها دیگر از ساعت ۹ تا ۵ پشت میزشان نمینشینند؛ بلکه مدام بین جلسات، دورکاری یا مسافرتهای متعدد در تحرک هستند و رایانههای تکسایز نیازشان را برطرف نخواهد کرد.

او در ادامهی سخنانش میافزاید:

لتیتودهای جدید ما کار کردن را راحتتر و لذتبخشتر کرده، همکاری و نوآوری در هر لحظه و هر جایی را ممکن میکنند. باتوجهبه نگرانیهای امنیتی کارمندان و بخشهای فناوری اطلاعات، کسبوکارها میتوانند به لتیتودهای جدید دل که با «فضای کاری یکپارچه تکنولوژی دل» توسعه یافتهاند، اعتماد کنند. این تکنولوژی به بخشهای آیتی کمک میکند تا از دسترسی کارمندان به بهترین سیستم برای رفع نیازهایشان اطمینان حاصل کنند؛ سیستمهایی که خیلی سریع بالا آمده، هوشمندانهتر کار کرده و همواره و همهجا ایمن هستند.

علاوهبر Latitude 7400 دوکارهی برندهی جایزه که امسال در CES رونمایی شد، مدلهای جدید لتیتود به ترتیب زیر هستند:

لتیتود سری ۷۰۰۰

نوتبوکهای جدید لتیتود سری ۷۰۰۰ با صفحهنمایش ۱۳ و ۱۴ اینچ عرضه شده و پنج درصد نسبت به نسل قبل از خود و ۱۰ درصد نسبت به رقبایش در این کلاس، کوچکتر هستند.

این لپتاپ دارای گشتاور متغیر خلاقانه و طراحی لولایی است که باز شدن نمایشگر لبهباریک و ضد انعکاس (Anti-Glare) آن، با تنها یک انگشت را ممکن میکند. همچنین میتوان آن را با تکنولوژی صفحهی نمایش ایمن (SafeScreen) دل، پیکربندی کرد که میدان دید صفحهنمایش را برای امنیت کار در محیطهای عمومی، بدون اثر عمده روی باتری و کیفیت تصویر، تنگتر میکند.

حافظهی رم این لپتاپها تا ۳۲ گیگابایت است و تا ۲۰ ساعت میتوانند در وضعیت صنعتی کار کنند که ۲۵ درصد بیش از زمان کار نسل قبلیشان است. دلهای سری Latitude 7000، اولین نوتبوکهای دارای آنتن اختیاری 4×4 CAT 16 WWAN هستند که تا سرعت یک گیگابایت در شبکههای LTE قابلیت انتقال دارند.

این نمونه شامل یک مدل دوکارهی لتیتود ۷۲۰۰ با لبه آلومینیوم انودیزه و برسشده و صفحه کلید backlit (با نور پسزمینه) است. این لپتاپ دارای صفحهنمایش ۱۲ اینچ بوده و طراحی باریکتر و سبکتری دارد. قیمت لپتاپهای Latitude 7×00 از ۱۳۰۰ دلار شروع میشود؛ در حالیکه لتیتود دوکارهی ۷۲۰۰ از قیمت ۱۰۰۰ دلار شروع خواهد شد.

سری لتیتود 5000

بهگفتهی شرکت دل، لپتاپهای سری Latitude 5000 در اندازههای ۱۳، ۱۴و ۱۵ اینچ تولید میشوند. این لپتاپها در مقایسه با نسل قدیمیتر خود ۱۰ درصد کوچکتر شده و در مقایسه با محصولات رقیب نیز ۱۴ درصد کوچکتر هستند. لتیتود ۵۰۰۰ کوچکترین نوتبوک در کلاس تجاری جریان اصلی در جهان است.

لتیتود ۵۰۰۰ دل یک شاسی از جنس فیبر کربن تقویتشده دارد. همچنین، دارای لبهی باریکی است که با رزولوشن HD دیده میشود. این لپتاپ به صفحهنمایش لمسی با رزولوشن Full HD مجهز بوده و تا ۲۰ ساعت بدون نیاز به شارژ میتواند مورد استفاده قرار گیرد.

دل مدل دوکارهی لتیتود ۵۳۰۰ را به بازار معرفی کرده است که با اندازه ۱۳ اینچ، عنوان کوچکترین نوتبوک جهان در کلاس تجاری را به خود اختصاص داده است. وزن این لپتاپ از ۳/۱۵ پوند شروع میشود. لولاهای لتیتود ۵۳۰۰ قابلیت چرخش ۳۶۰ درجه را دارند. از دیگر ویژگیهای این لپتاپ میتوان به صفحهنمایش لمسی، ضد انعکاس و دارای لایهی ضد لکه، با رزولوشن Full HD لبه تا لبه و پایدار از مدل Gorilla Glass 5 کورینگ (Corning) اشاره کرد. این لپتاپ با حافظهی رم تا ۳۲ گیگابایت و هارد تا یک ترابایت قابل خرید است.

لپتاپهای Latitude 5×00 از قیمت ۸۲۰ دلار شروع میشوند؛ در حالیکه Latitude 5×01 از ۱۱۹۰ دلار و atitude 5300 دوکاره از ۹۵۰ دلار شروع میشوند.

سری لتیتود ۳۰۰۰

سری Latitude 3000، لپتاپهای سطح پایین با اندازه کوچکتر ارائه میکند. شکل این لپتاپها بهروز شده و در مدلهای ۱۳ و ۱۴ اینچ عرضه میشوند.

لپتاپهای دل Latitude 3×00 از قیمت ۵۳۰ دلار شروع میشوند. شرکت سازنده همچنین یک داک (Dock) دل ۱۳۰ وات به قیمت ۲۳۰ دلار و ۱۸۰ وات به قیمت ۲۸۰ دلار به مشتری پیشنهاد میکند. داکهای performance و Thunderbolt نیز هر دو به قیمت ۳۳۰ دلار عرضه میشوند.

دل این اطلاعات را در رویداد جهان تکنولوژی دل (Dell Technologies World) که در لاس وگاس برگزار شد، اعلام کرده است.